公開日:|更新日:

パスワードに頼る時代は終わりました。SMSコードだけの二段階認証では、ドアを半開きにしているのと同じです。レガシーWebを止めずに守る、閉域ネットから安全にクラウドと連携させる、あるいは複数のクラウドサービスの認証をまとめて制御する──。次のサイバー攻撃を止めるための多要素認証システムの選び方を紹介しています。まずは、自社の課題から「適切な多要素認証システム」を逆引きしてください。

MFA(多要素認証)を導入したい。でも選択肢が多すぎて、どれがうちに合っているのかわからない。そんなときは「自社が今抱えている課題」から選ぶのが正解です。閉域ネット、SaaS管理……など、課題ごとにオンプレミスなのか、クラウドなのか、といった導入パターンは明確に分かれます。ここでは、オンプレミス・クラウドといった導入パターン別におすすめの多要素認証システムをご紹介します。

パスワードだけでは守りきれない時代。

けれど、多要素認証システムの「正解」は、すべての企業に1つではありません。なぜなら、企業ごとに守るべきもの・制約・運用環境が違うからです。

「スマホが使えない」 「複数のSaaSを一括で管理したい」 ── それだけではありません。たとえば、こんな課題はありませんか?

自社の課題に合ったMFAを選ぶには、「オンプレミスが合うのか?クラウドが合うのか?」という視点が欠かせません。ここからは、オンプレミス対応の「AuthWay」、クラウド管理の「Okta」について、それぞれ詳しく解説します。

オンプレミス型

社内環境に密着した高制御型MFA

セキュリティ要件に応える

柔軟設計にしたいなら

引用元:アイピーキューブ

https://ip3.co.jp/

AuthWayはLDAP/RADIUS/SAML/OIDCなどの標準プロトコルに対応しており、Microsoft 365などのクラウドサービスと社内のオンプレミスシステムを横断した認証を一元的に制御できます。環境ごとに異なる認証方式やポリシーを統一できるため、セキュリティの一貫性を保ちながら、効率的な運用を実現します。

FIDO2準拠のパスキー認証、ワンタイムパスワード、プッシュ通知など、多彩な認証方式を自由に組み合わせられるのが大きな特長です。ユーザー属性やアクセス環境に応じたポリシー設定が可能で、業務ごとのリスクに合わせたきめ細かい制御を実現します。法令や業界基準への準拠や監査要件への対応も見据え、ゼロトラスト運用に適した認証基盤を構築できます。

国内サービスならではの迅速なサポート体制で、導入から運用まで安心して利用できます。ライセンス体系は長期的な利用を前提に設計されており、ユーザー数が多い環境でもコストを抑えながら安定した運用が可能です。大規模ユーザー環境を抱える企業や、セキュリティ投資における費用対効果の向上を目指す企業にとって、有効な選択肢となり得ます。

株式会社イシダでは、Microsoft 365の全社導入に伴い、AuthWayを活用した多要素認証基盤を構築。電子証明書とワンタイムパスワードを使い分けることで、本体とグループ会社それぞれの認証要件に柔軟に対応しました。クラウドとオンプレミスが混在する環境でも、セキュリティと利便性を両立しながら、5年間で5,000万円以上のコスト削減を実現。社内環境に密着した高制御型MFAの導入事例として、安定運用と長期的なコスト最適化の両面で成果を上げています。

※参照元:アイピーキューブ公式HP(https://ip3.co.jp/case/3287/)

近畿大学では、全学生・教職員の本人認証を強化するため、2段階認証とシングルサインオン(SSO)を導入していましたが、さらに利便性を向上させるためにFIDO認証を追加導入しました。これにより、約4万5千人の利用者がパスワードレスで学内・学外システムにアクセスできるようになり、先端のIT環境を経験できる教育環境が実現しました。結果として、セキュリティと利便性の両立が図られ、近畿大学の認証環境が改善しました。

※参照元:アイピーキューブ公式HP(https://ip3.co.jp/case/2625/)

クラウド型

すぐに使えるクラウドMFA

スケーラブルで運用負荷を減らしたいなら

引用元:Okta Japan公式サイト

https://www.okta.com/ja-jp/

Oktaはクラウドサービスとして提供されるため、オンプレミスの環境構築や複雑な設計作業を必要としません。契約後すぐに利用を開始できるスピード感が特長で、初期投資を抑えつつ導入可能です。月額課金モデルによりユーザー数や利用規模の変化に合わせて柔軟に拡張できるため、成長企業や多拠点展開のある組織にも適しています。

Google Workspace、Microsoft 365、Salesforce、Slackなど主要クラウドサービスとネイティブ連携を実現。シングルサインオン(SSO)と多要素認証を組み合わせることで、ユーザーは一度のログインで必要なサービスに安全にアクセスできます。利便性を確保しながらも、管理者は統合的なポリシーで認証を制御できるため、セキュリティと業務効率の双方を高められます。

クラウド基盤で稼働するため、自社でサーバーを調達・運用する必要がなく、システム担当者の負担を大幅に削減します。ハードウェア保守やセキュリティパッチの適用といった日常的な作業から解放されることで、ITリソースを戦略的な業務に集中させることが可能です。さらに、グローバルで培った豊富なノウハウを背景に、24時間体制のサポートと多彩なオンラインリソースが提供され、安心して長期運用を継続できます。

公式サイトに掲載がありませんでした。

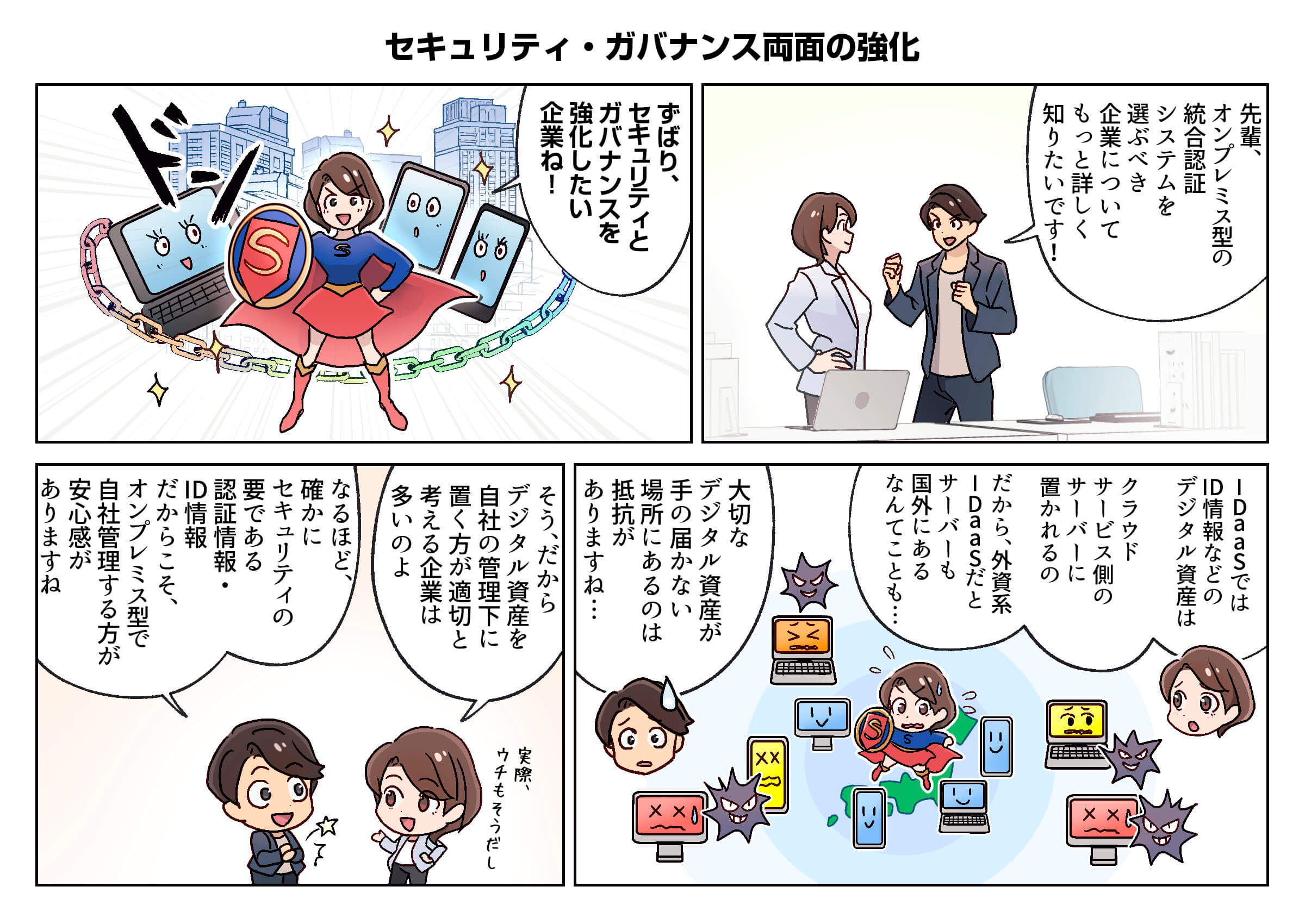

【マンガで徹底解説】

多要素認証システムの選び方

オンプレミス型にするべき

企業って?

多要素認証とは、アカウントにシステム内の機能や情報を利用させる際に、利用者が本人であるかどうかを確かめる認証プロセスにおける認証方式を指します。一般的な認証方式であるID /パスワードの入力に加えて、ワンタイムパスワード認証、ICカード認証、生体認証などを組み合わせて認証強度を向上させることを多要素認証と呼びます。

二要素認証は、2つの要素(例えば、記憶しているパスワードとワンタイムパスワードの2つの要素)を使って認証する方式です。

二段階認証は、認証を2回のプロセスに分ける方法です。例えば、最初にID/パスワードでの認証を行い、その認証が成功した後に、ワンタイムパスワードの認証を行うことで、多要素認証(二要素認証)を実現します。

多要素認証について知る上で押さえておきたい知識として「認証の三要素」と呼ばれるものがあります。3つの要素のうちひとつが「知識要素」です。これは、システムの利用時にユーザーの頭の中にのみある情報を入力させて認証を行う仕組みです。パスワードや暗証番号、合言葉、秘密の質問などが該当しますが、Android製のスマートフォンで採用されている「パターン認証」も知識要素のひとつです。

この知識要素を用いた認証は、「ユーザーの頭の中にある情報は他人に知られることはない」という前提の上で成り立っていますが、あまりにも単純な組み合わせの文字列だったり、パスワードをメモに残すなど誰もが閲覧可能な状況にあったりする場合には、認証強度が下がります。このような面から、パスワードを採用した知識要素のみの認証では安全とは言い切れません。

「認証の三要素」のうち二つ目が、「所有要素」です。これは、ユーザーだけが所有するものを用いて認証を行う仕組みで、「ユーザーのみが所有しており、他の人には共有しない」という前提の上で成り立っています。所有認証の例としては、身分証明書、社員証、ICカードなどを使用した認証が挙げられます。また、ハードウェアトークンを使用したワンタイムパスワードや、スマートフォンにSMSなどでパスコードを送信する方法もこの所有要素に当てはまります。

「認証の三要素」のうち三つ目が「生体要素」と呼ばれる方法です。指紋や静脈、虹彩、顔などユーザー固有の身体的特徴を用いる形で認証を行う方法です。身体的な特徴を読み取れる機器があれば、ユーザー側にとっても負担が少なく済み、安全性も高いといわれています。

かつては読み取りを行う機器が高価であったことや、身体的特徴というプライベート性の高い種類の情報を提供する点に拒否反応を示していたユーザーがいたなどの状況がありましたが、近年ではPCやスマートフォンに顔認証や指紋認証を行う機器が標準で搭載されてきたこともあり、急速に普及が進んでいる方法といえます。

2つの段階を用いて認証を行うことを「二段階認証」と呼びます。パスワードに加えて秘密の質問を使用するなど、異なる要素を用いて認証を行うケースもありますが、同じ要素である2つの情報を用いて二段階認証を行う場合もあります。この方法では、複数の段階による認証を行うことでユーザーの手間は増える反面、認証を破られる確率を低くすることができます。

「二要素認証」は、上記でご紹介している「認証の三要素」のうち異なる2つの要素を組み合わせて行う認証を指します。例えば知識要素であるパスワードに、所有要素または生体要素を組み合わせる形で認証を行うことをいいます。二要素認証の場合、「知っている」という要素に加えて、「持っている」「身体的特徴」の提示を求められるため、より個人の識別を厳密に行える面があります。

二要素認証の例としては、Webサイトへのログインの際にパスワードによる認証(知識要素)を行った後に、ユーザー自身が持つスマートフォンにワンタイムコードが送信され、そのコードを入力することで認証(所有要素)が行われる、という方法が多く利用されています。この場合、知識要素と所有要素の2種類の要素を用いていることから、二要素認証といえます。

以上のように、二要素認証では2種類の異なる要素を用いて認証を行うため、二段階の認証ということになります。この点から、2種類の要素を使った認証は二要素認証であるとともに、2段階認証であるともいえます。

クラウド型は初期費用も低コストで迅速な導入が可能なメリットがあります。一方オンプレミス型はカスタマイズ性が高く、ランニングコストを抑えられ、社内のオンプレミス型のシステム連携も柔軟に対応できます。それぞれ企業のニーズやシステム利用期間(例えば、5年間)でのトータルコストを考慮して、提供形態を検討しましょう。

多要素認証には、ワンタイムパスワード認証、二経路認証、生体認証、パスキー(FIDO)認証など様々な種類の認証方法があります。自社のセキュリティ要件やユーザビリティに合う認証方法を提供するシステムを選びましょう。

多要素認証を実現できるシステム範囲は、製品・サービスによって異なります。製品・サービスによってどのようなシステムと連携が可能かを確認し、自社のニーズを満たせる製品・サービスを選びましょう。

既存システムとの連携性は、多要素認証システムを導入するにあたって重要な要素になります。製品・サービスによって連携方法は異なりますし、既存システム側の改修が必要となる場合もあります。既存システムとの互換性、改修要否、運用の手間などを考慮して選びましょう。

多要素認証でのセキュリティ強化は重要ですが、同時にユーザビリティを損なわないように注意が必要です。シングルサインオンや統合ID管理の機能が利用できる製品を選ぶことで、相補的にユーザーの利便性を向上させることができます。

パスワードレス認証の国際標準であるパスキー(FIDO)への対応など認証方法の拡張性と互換性を見極めて、ビジネス成長に伴うシステム変更や処理性能の向上などにも柔軟に対応できる製品・サービスを選びましょう。

多要素認証システムを円滑に運用していくには、ベンダーの適切なサポートが欠かせません。不明点やトラブル対応をしっかり確認できる問合せ先があるかどうかも重要なポイントです。特に海外のサービスを利用するときは、日本語でのサポート対応が可能かどうかを確認しましょう。

多要素認証は、デバイスの種類によって異なる方法で動作する場合があります。例えば、スマートフォンやタブレットなどのスマートデバイスでは、画面サイズが小さいため、認証プロセスが複雑になることがあります。そのため、デバイスの種類に応じて、適切な認証方法を選択する必要があります。

GDPR、HIPAA、CCPAなど、地域や業界によって異なる法規制が存在します。これらの法規制に適合する必要があるかを検討し、適合する必要がある場合には、ユーザーの同意やデータの取り扱いに関する要件にも留意する必要があります。

自社に合った多要素認証システムを選ぶ第一段階として、まず「オンプレミス型」と「クラウドサービス型」のどちらがふさわしいかを考えてから個別のシステムを検討する方法をおすすめします。

企業ごとに必要なシステムは異なっており、自社のセキュリティポリシーや規模、方針を把握することではじめて最適な製品やサービスを検討することが可能になります。

製品型の多要素認証システムはオンプレミスやクラウドにサーバー環境を用意し、自社専用の多要素認証システムを構築します。導入する際は初期費用が発生し、製品等の保守費用も必要です。

サービス事業者が提供するクラウド上に構成された多要素認証システムを利用します。サーバー環境を用意する必要はありませんが、統合できるのはサービスを利用するアカウントのみで、毎月の利用料など定期的な支払いが必要です。

多要素認証システムは、統合認証システムの構成要素のひとつです。

統合ID管理システムがユーザーのID情報・認証情報を管理し、シングルサインオンや多要素認証システムがその情報を利用して認証とアクセス制御を行います。

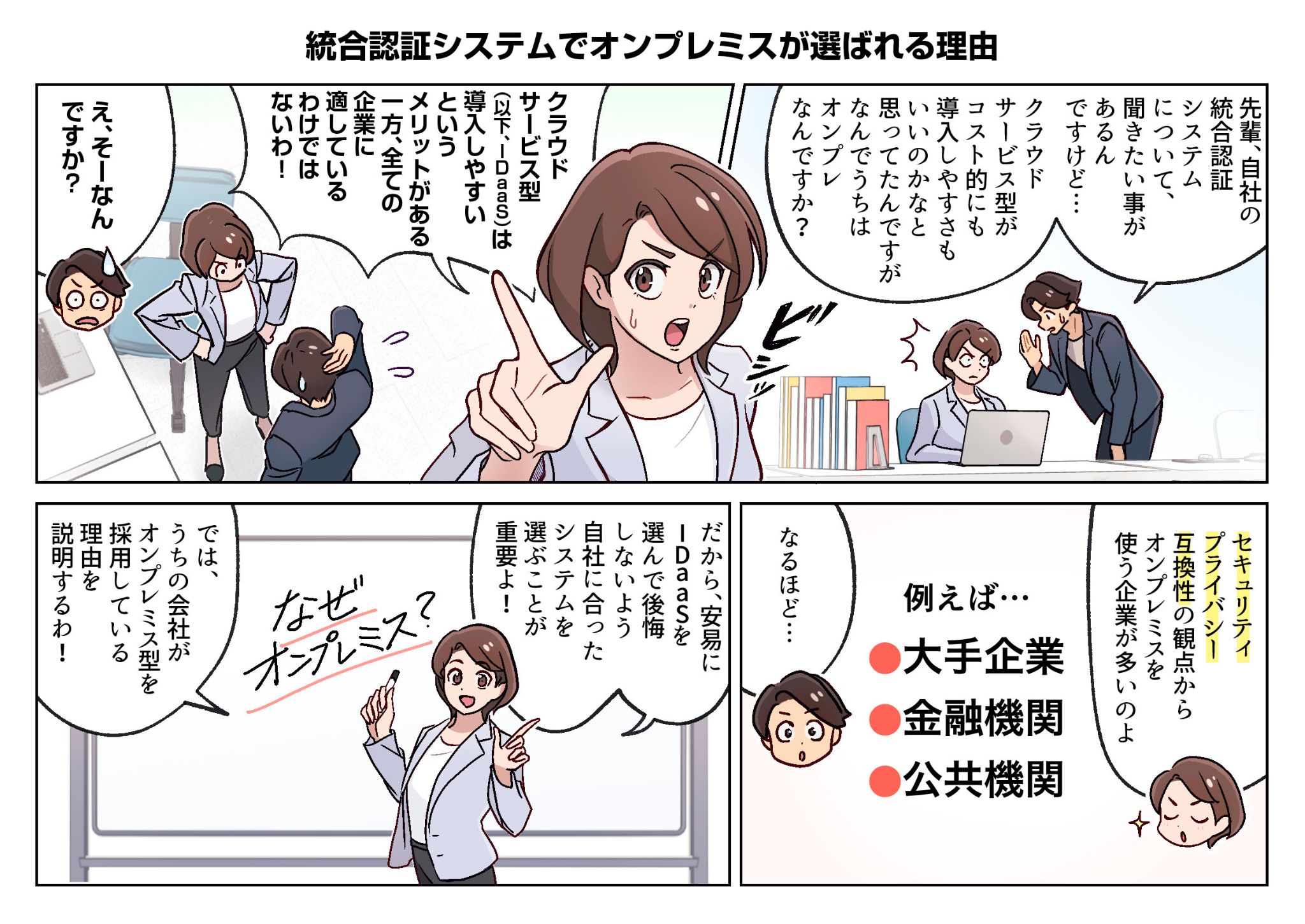

ここでは、多要素認証システムを含む「統合認証システム」に焦点をあてて、オンプレミス型をえらぶべき企業の姿に迫ります!

近年、クラウド型統合認証サービス(IDaaS)を導入する企業が増えていますが、データセキュリティやプライバシーへの懸念、既存システムとの互換性の問題などから、すべての企業がIDaaSを選んでいるわけではありません。特に、大手企業や金融機関、公共機関などでは、セキュリティやコストの観点からオンプレミス型統合認証システムが最適と考えて採用しています。

オンプレミス型統合認証システムを選ぶ場合でも、必ずしも社内にサーバを設置する必要はありません。クラウドサービス(IaaS)上に独自の統合認証システムを構築することも可能です。

いずれにせよ、自社に合った統合認証システムをしっかり選択することが重要です。そこで、オンプレミス型統合認証システムが選ばれる”4つの理由”を解説します。

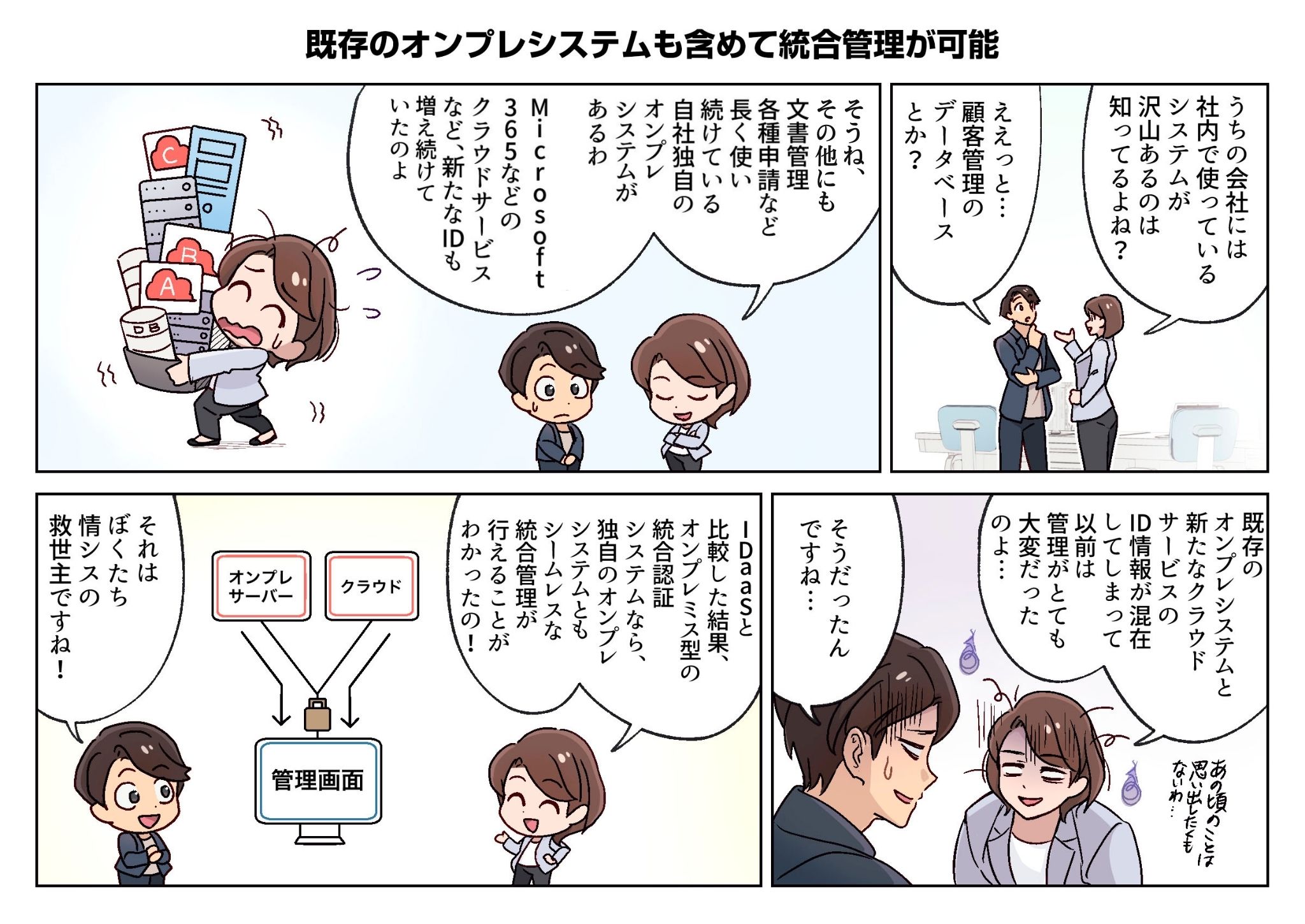

オンプレミス型統合認証システムは、既存のオンプレシステムと緊密に連携できるため、一元管理がしやすくなります。IDaaSではオンプレとの連携が難しい、あるいは制限がある場合がありますが、オンプレミス型ならネットワーク遅延やセキュリティリスクを最小限に抑えながら統合管理が可能です。

特に、既存のオンプレシステムを統合したい企業には適しています。また、オンプレミスだけでなく、クラウドサービス(SaaS)も統合管理できるのもメリットの一つです。

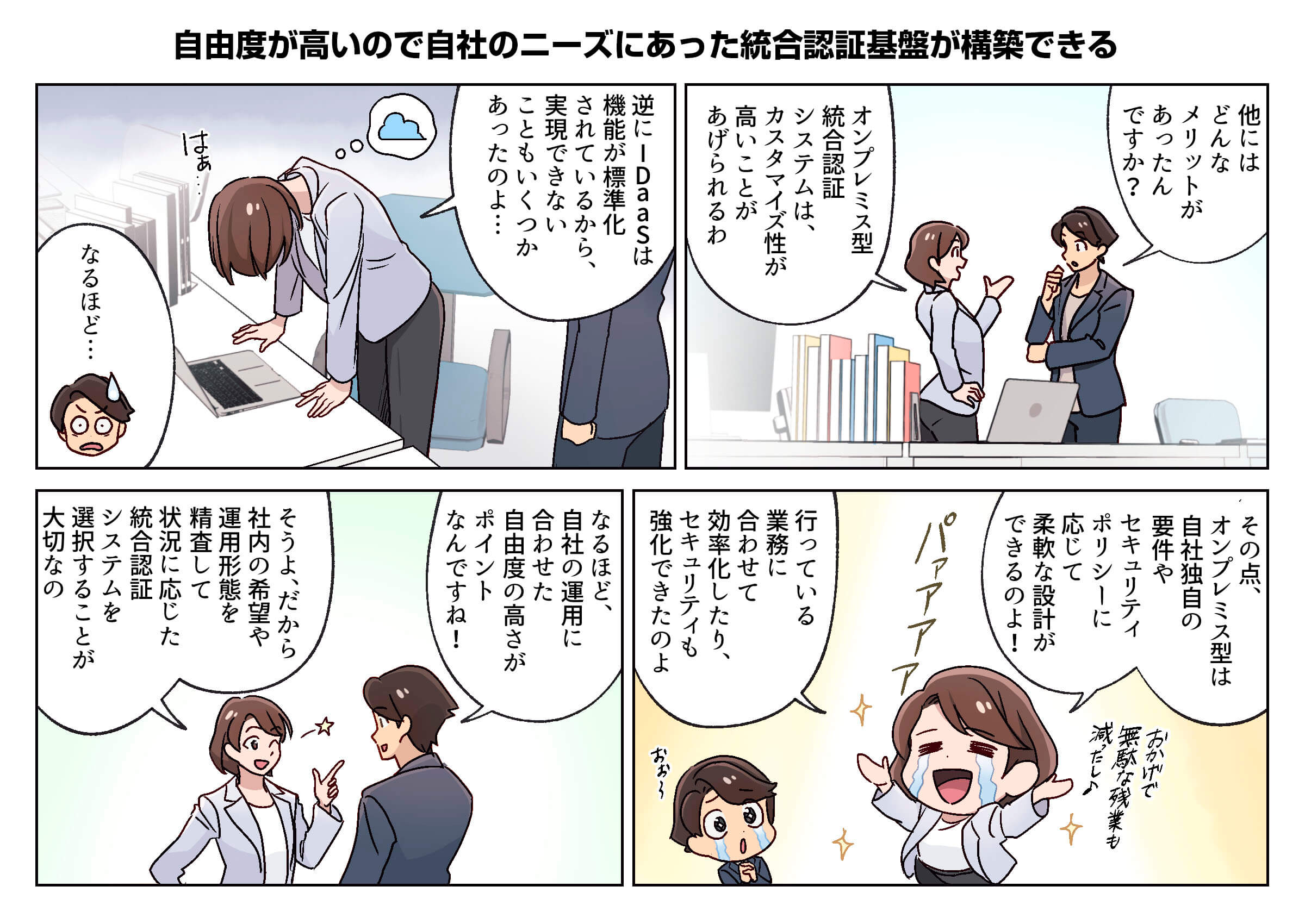

オンプレミス型統合認証システムは、IDaaSに比べてカスタマイズの自由度が高く、自社の運用や特定のニーズに応じた基盤を構築できます。IDaaSでは標準化された機能に制約される場合がありますが、オンプレミス型なら独自の要件やセキュリティポリシーに合わせた柔軟な設計や設定が可能です。これにより、業務効率の向上やセキュリティ強化が図れ、自社に最適な統合認証基盤を作ることができます。

また、オンプレミス型統合認証システムを選ぶ理由として、「データの保護が重要」「最新技術の追従・採用に優れている」といった意見があります。セキュリティ性と最新技術の取り入れやすさの理由から、一度はIDaaSに移行した企業でも、オンプレミス型に戻るケースが見られます。

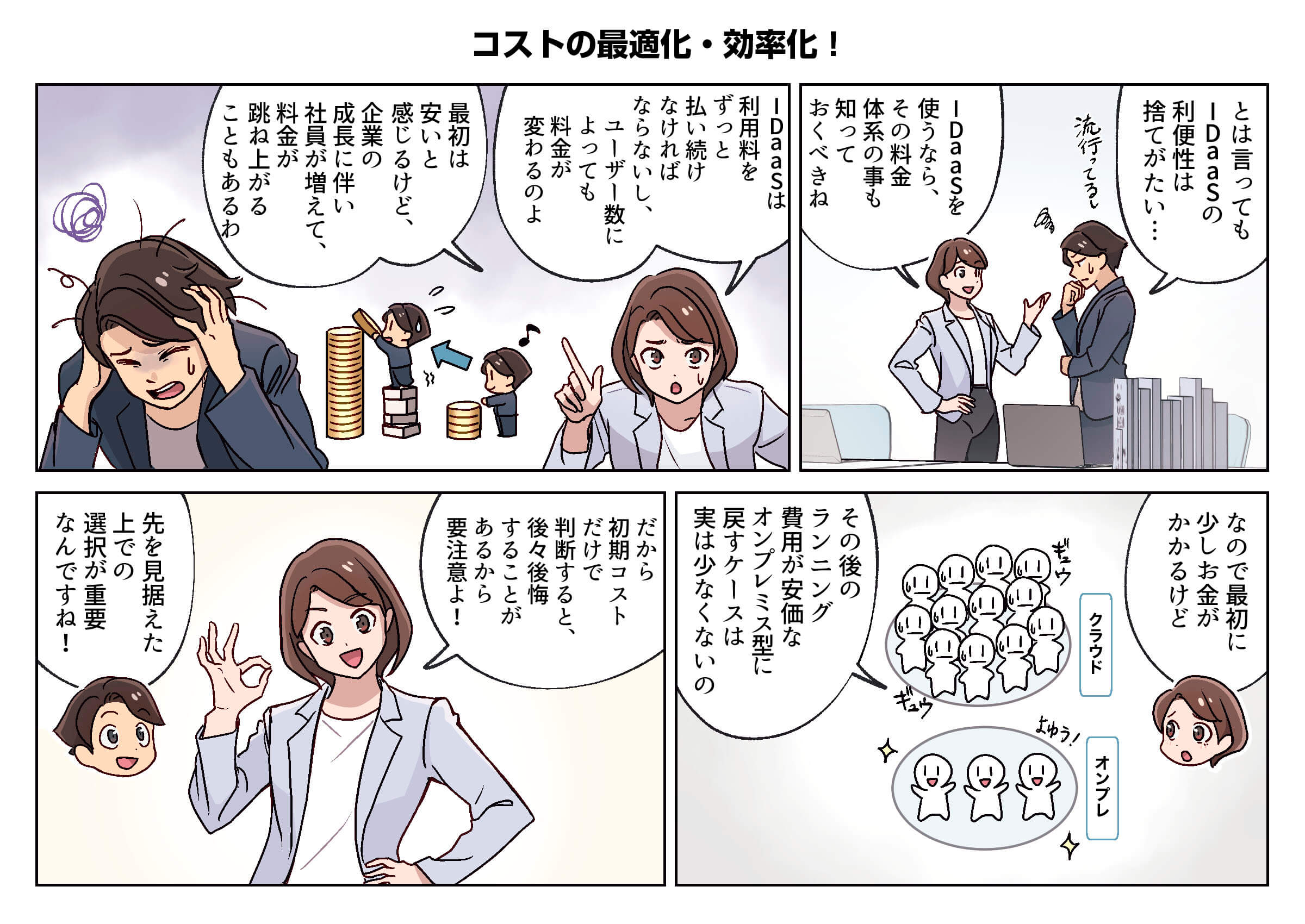

IDaaSは、1ユーザ当たりの利用料金(月額・年額)によるサブスクリプションプランが一般的です。そのため、ユーザ数が増えると、ランニングコストが大幅に跳ね上がることがあります。また、オンプレシステムとの統合や追加機能の利用により、初期費用も含めたトータルコストが高額になる場合があり、数年間で見た場合にはオンプレミス型統合認証システムよりも高くなる傾向があります。

統合認証システムは企業の重要な基盤であり、簡単にリプレースすることはできないため、初期費用だけでなく、中長期のトータルコストを考慮して選ぶことが大切です。特に、ユーザ規模が大きい場合は、トータルコストを抑えやすいオンプレミス型統合認証システムが有効な選択肢となります。

さらに、企業が成長しユーザ数が増加した場合の追加コストも重要なポイントです。ユーザ数無制限のライセンスプランを提供するオンプレミス型統合認証システムを選ぶことで、将来的なコスト削減につながるでしょう。

自社内でデジタル資産を管理することで、セキュリティとガバナンスの両面を強化できる点も、オンプレミス型統合認証システムを選ぶ大きな理由の一つです。IDaaSにおいてもセキュリティに大きな差がない場合はありますが、デジタル資産を自社管理下に置く方が適切と考える企業が多いのも事実です。特に、オンプレミスのノウハウや体制が整っている企業では、セキュリティの要となる認証情報やID情報を自社で管理する方がベターだと判断することがよくあります。

また、クラウドサービスの運用スキルが不足している場合、セキュリティやガバナンスを十分に確保した運用が難しいため、オンプレミス型統合認証システムを選択するケースも少なくありません。

セキュリティ・ガバナンスを強化できる

オンプレミス型製品をチェック

自社のデータ管理において、セキュリティやパフォーマンスに対する要求が高い場合や、中・長期的なコスト効率を重視する場合、オンプレミス型統合認証システムが最適な選択となるケースも多いでしょう。IDaaSは手軽さや初期費用の低さが魅力ですが、重要なのは自社にとって最も優先すべき要素を見極め、最適なソリューションを選ぶことです。IDaaSの利用が進む一方で、オンプレミス型統合認証システムは依然として最適な選択肢の1つとして存在し続けています。

IP3-ACEでは、多要素認証機能をMFA製品「AuthWay」で実現しており、ワンタイムパスワード(二要素認証・二段階認証)、二経路認証、FIDO認証など多様な認証方式に対応可能。IP3-ACEのSSO製品やID管理製品も自社開発しているため、UIなど運用管理機能の統合など管理者としての使いやすさの点で強みを持ちます。

ID・パスワード以外の認証方式について、ニーズに合わせて追加することが可能。環境によってはサービスやシステムの特別なカスタマイズをせずに認証強化をすることもできます。

ThemiStructは、多要素認証と多段階認証に対応している点が特徴です。このことにより、ワンタイムパスワードなどによる認証が可能となりますが、静脈認証などの認証要素をオプションにて追加することもできます。

NTTデータ先端研究所によって提供されている統合ID管理ソリューションであるVANADIS。主要な認証インターフェースに対応しており、ICカードやUSBなどを利用した個人認証にも機能追加にて対応が可能です。

国産製品。ID / パスワードによる認証に、他の認証方法を組み合わせて使用することができます。なりすましが発生するリスクが高い場合には、ワンタイムパスワードやリスクベース認証などを利用することによってリスク低減に繋げられます。

通常使用されるID・パスワード以外での認証にも対応。例えば乱数表を用いたワンタイムパスワードを用いた認証、所有情報に基づいた認証など。それぞれの要件に合わせる形で認証の強度を変化させられる点も特徴。

サイバー攻撃や不正アクセスが増加していることが、多要素認証が必要となっている背景のひとつといえます。特に不正アクセスについては国内での認知件数も増加傾向が見られると言われており、対策が必要な状況です。

例えば、同一のパスワードを使い回している、電話番号の下4桁、誕生日など推測されやすい番号を暗証番号として使用している場合などには、被害を受ける可能性があります。また、「総当たり攻撃」と呼ばれる方法によってパスワードを盗み出す方法もあることから、知識情報のみでの対策は限界があります。このような状況から、多要素認証が重要であるといわれています。

近年、クラウドサービスを利用する企業も増えています。特にリモートワークを取り入れている場合など、社外にいたとしても会社の情報にアクセスできるようになるため非常に便利なサービスです。しかし、会社で取り扱っている情報は機密情報も含まれます。このような情報を社外のクラウドサーバーに保存することから、セキュリティ対策が非常に重要になってきます。そのため、多要素認証を使用してしっかりと対策しておく必要があります。

多要素認証を導入することにより期待できるのが、セキュリティの強化やパスワード管理の負担軽減といったメリットです。ただし、導入・運用にコストがかかること、場合によっては効率性が悪くなるといったデメリットもあるので確認しておきましょう。

多要素認証を導入すると、セキュリティ強度を高められます。もちろん、どの要素を組み合わせるかによって強度が変わってきますが、これまでログインIDとパスワードのみでは防ぎきれないサイバー攻撃・不正アクセスを防げる可能性があります。また、クラウドサービスを導入している企業の場合には、多要素認証を用いて自社の情報を守ることが大切です。

パスワードを管理する際の負担を減らせる点も、多要素認証の導入により得られるメリットです。パスワードを用いる場合、「記憶しておく」「定期的な変更」の2点が必要になってきます。パスワードを変更するたびに覚え直しが発生することから、忘れてしまうことを防ぐために推測しやすいパスワードを設定してしまうケースや、同じパスワードの使い回しをしているケースも少なくないといえます。例えば「0123」のような単純なパスワードを使い回しており、万が一漏洩してしまった場合には、複数のサービスにおいて被害が発生する可能性も考えられます。

以上の点から、例えば社内システムへのアクセスにはIDカードと顔認証の組み合わせを使用するといったように、所持情報と生体情報の組み合わせを使用することによって、パスワード管理の負担を減らしつつセキュリティの強度を高めることにつなげられます。

どのような要素を使用するかという組み合わせにもよりますが、多要素認証の導入にあたってはコストの面がデメリットとなる可能性があります。使用する認証要素によっては、導入する際に新しい機器の購入や、大規模なシステム構築が必要になる場合もあります。もちろん、導入後の運用にもコストが発生します。

実際に多要素認証を導入しようとする際には、自社ではどの程度の強度のセキュリティが必要なのか、そして多要素認証の導入にはどの程度の予算を割けるのかなどの点を考慮し、使用する要素の組み合わせをしっかりと検討することが大切です。

場合によっては、多要素認証を導入することで効率が悪くなるケースもあります。多要素認証はその名の通り複数の要素を利用して認証を行うため、使用する要素の数だけ認証に時間を要することになります。都度サーバーと認証情報のやり取りが発生するようなシステムを導入した場合、時間がかかってしまうことについてストレスを感じるケースもあるかもしれません。以上の点から、導入した後の効率性についても考慮しながら、どのような要素を使用して多要素認証を導入するかを考えることもポイントになってきます。

認証情報はしっかりと保管すること、そして使い回しをしない、という点には注意しなければなりません。せっかく多要素認証を導入したとしても、例えば多要素認証に用いるセキュリティキーを他の人に教える、パスワードを紙に書いてパソコンに貼っておくといった行動をしてしまうと、セキュリティの強度が下がり、不正ログインなどの被害を受ける可能性が高まってしまいます。認証情報をしっかりと保管しておくことも、多要素認証のセキュリティの高さを維持するための大切なポイントです。

面倒でもログイン状態を長時間維持しないことも大切です。多要素認証は、認証に数ステップ必要になるため、PCなどに一度ログインした後、ついログイン状態のまま離席してしまう場合があります。しかし、ログイン状態で放置してしまった場合、第三者がデバイスを使用してネットワークへの侵入が容易にできるようになってしまいます。

特に、外でログイン状態のPCなどを放置するのは非常に危険であるといえますので、注意してください。たとえ面倒だったとしても、離席時にはこまめにログイン状態を解除して、再度作業を行う際にログインする習慣をつけることが重要です。また、一定時間デバイスに動きがない場合には自動ログアウトする設定を用いる方法もあります。

さらに、多要素認証以外のセキュリティ対策もしっかりと行っておくことも重要です。サイバー攻撃にはさまざまなものがあります。確かに多要素認証は不正ログインを防ぐ意味では有効な方法ですが、その他の攻撃を防ぐためにも、OSを常に最新のものにアップデートするウイルス対策ソフトを導入するといったように、さまざまなセキュリティ対策を行っておくように心がけてください。

多要素認証では、要素といえるものが3つあります。ID・パスワードのように本人だけが知っている情報である知識情報、本人だけが物理的に保有しているスマホやキャッシュカードなどの所持情報、本人の身体的な特徴を用いた生体情報です。

多要素認証はさまざまな場面で活用されています。たとえば、オンラインバンク、公共のオンラインシステム、クラウドサービス全般、社内システムなどです。高いセキュリティが必要な場面で有効な技術です。

生成AIアプリにおいては機密情報を含む会話が保存されているケースが多いため、多要素認証の導入が必要とされています。また、セキュリティ上のリスクを把握せず、会社に無断で使用している従業員も少なくありません。これらの課題を踏まえ、多要素認証の導入など具体的な対策を検討することが重要です。

個人が特定できる情報を取り扱うマイナンバー利用事務系システムに対しては、情報漏洩リスクの軽減や法令遵守のために、多要素認証による高いセキュリティ対策を施さなくてはなりません。マイナンバー利用事務系システムに活用できる多要素認証の事例を確認して、導入方法を検討しましょう。

医療情報システムには患者の個人情報が含まれるため、適切なセキュリティ対策が求められます。医療情報システムの安全管理に関するガイドラインにおいても二要素認証の採用が推奨されているほどです。

多要素認証疲労攻撃は、ID・パスワードを不正入手した攻撃者が標的の2段階認証に攻撃を仕掛ける手法です。プッシュ通知による繰り返しの攻撃によって、2段階認証が突破されるリスクがあるため、攻撃手法の周知と通知の無効化、認証方法の変更といった方法で対処しましょう。

多要素認証においては、ユーザーのアクセス位置を取得する仕組みが用いられることがあります。あらかじめ登録した位置情報とユーザーの位置情報が一致すれば認証される仕組みです。指紋認証などの方法と組み合わせることで精度を高めます。

金融機関において、多要素認証(MFA)の導入は、サイバー攻撃から顧客情報や資産を守るための重要な要件の一つです。サイバー攻撃から資産を守る対策には、リスクベースド認証や生体認証など、さまざまな方法があります。利用者や取引のリスクに応じて適切なセキュリティレベルを維持するためにも、多要素認証の活用を積極的に進めることが重要です。

近年、教育機関における情報セキュリティの重要性が高まり、多要素認証(MFA)の導入が急務とされています。特に大学や研究機関では、クラウドサービスの活用が進む一方で、不正アクセスや情報漏えいのリスクも増加しています。文部科学省のガイドラインを踏まえ、適切なソリューションの導入検討が求められています。

ICTを活用したスマートシティでは、IoTやクラウドの活用に伴い、多要素認証によるセキュリティ強化が望まれます。従来のパスワード認証だけではセキュリティが十分とはいえません。なりすましや不正アクセスなどから守るために、多要素認証の導入が推奨されています。

放送業界では、放送設備のIP化への対応や視聴者情報の保護などのために、多要素認証の導入が急務となっています。特に、クラウド型編集システムや配信プラットフォームの活用が進む中では、シングルサインオン(SSO)と多要素認証(MFA)を組み合わせ、利便性とセキュリティの両立を図る取り組みが重要です。

ショートメッセージを用いて本人確認を行う認証システムです。携帯電話番号を活用するため、不正利用を防ぎやすくなります。手軽に導入、利用できる点も魅力です。ただし、ユーザーの環境によってはSMSを届けられません。代替手段が必要になることもあります。

セキュリティキーは、多要素認証に利用されるUSBやNFCなどの物理的なデバイスで、パスワード情報を守るための有効な手段です。導入によりセキュリティを強化できる一方で、紛失や破損といったリスクも伴います。利用するサービスとの互換性やコスト面を確認し、運用体制に合った方法を選択することが重要です。

パスキー認証は、公開鍵と秘密鍵を利用する認証方式です。端末での認証に、指紋やPINコードなどを用います。パスワードを使用しないため、利用者の利便性を高めつつ、フィッシング詐欺や不正アクセスのリスクを低減できます。

プッシュ通知認証は、登録済みのスマートフォンに届く通知を操作してログインを承認・拒否する方式です。コード入力を行わずに通知をタップするだけで承認できるため、スムーズにログイン可能です。一方で、端末の紛失やバッテリー切れなどのリスクについても理解が必要です。

デバイス認証は、事前に登録したスマートフォンやタブレットなど、正規の端末からのアクセスかを確認する認証方式です。IDやパスワードに加え端末情報も照合するため、不正アクセスやなりすましへの対策として活用されます。

現在は、サイバー攻撃・不正アクセスが増加している状況であるとともに、多くの企業がクラウドサービスを活用しているため、多要素認証が必要であるといえます。多要素認証を導入することによって、セキュリティを強化できるとともに、ログインパスワードの管理の手間が省けるなど、さまざまなメリットが考えられます。

ただし、コスト面などの問題もあることから、大切なのは自社で求められるセキュリティ強度に合わせた多要素認証を導入することであるといえます。ぜひさまざまな認証方法について知った上で、自社に合った多要素認証システムを選ぶようにしてください。

アカウントと生産性を守る

Withコロナ時代の

情報セキュリティ必須概念

クラウドサービスの普及やワークスタイルの変化によって、これからの情報セキュリティはシステマチックな運用が求められます。

アカウントのセキュリティを高めながら、運用者と利用者双方の利便性を高めるためには「統合認証基盤(統合認証システム)」の概念を理解しておかなければなりません。