公開日:|更新日:

特に近年はサイバー攻撃の高度化やリモートワークの普及により、SSO(シングルサインオン)への重要度はかつてないほど高まっています。クラウドサービスにおいては、インターネットを前提とした「開かれた環境」であり、世界中の脅威にさらされる以上、国際的なセキュリティ基準に準拠したソリューションを選択することが不可欠です。次のサイバー攻撃を止めるSSO(シングルサインオン)の選び方を紹介します。

シングルサインオン(SSO)を導入して、ID管理の煩雑さから解放されたい。でも選択肢が多すぎて、どれが自社に合っているのかわからない。そんなときは「自社が今抱えている課題」から選ぶのが正解です。社内システムの多さ、管理工数、セキュリティ要件など、課題ごとにオンプレミスなのか、クラウドなのか、といった導入パターンは明確に分かれます。 ここでは、オンプレミス・クラウドといった導入パターン別におすすめのシングルサインオン(SSO)システムをご紹介します。

増え続けるIDとパスワード。その管理は、もはや従業員個人の努力だけでは限界です。しかし、シングルサインオン(SSO)システムの「正解」は、すべての企業に1つではありません。なぜなら、企業ごとに守るべきシステム環境・セキュリティポリシー・働き方が違うからです。「社内システムもSaaSも一元管理したい」「とにかく管理工数を削減したい」── それだけではありません。たとえば、こんな課題はありませんか?

自社の課題に合ったシングルサインオン(SSO)を選ぶには、「オンプレミスが合うのか?クラウドが合うのか?」という視点が欠かせません。ここからは、オンプレミス対応の「CloudLink」、クラウド管理の「Okta」について、それぞれ詳しく解説します。

オンプレミス型

社内システムもクラウドサービスもシングルサインオン

自社環境で認証をコントロールしたいなら

引用元:アイピーキューブ

https://ip3.co.jp/

CloudLinkは、リバースプロキシ方式をはじめ、フェデレーション方式やエージェント方式など、複数のSSO方式に対応しています。自社のシステム環境やセキュリティ要件に応じて、適した方式を選定・構築できるため、社内Webシステムに改修を加えることなくSSO環境を実現可能です。長年利用している業務システムやグループウェアもそのまま活用しながら、クラウドサービス(SaaS)とのシングルサインオンを柔軟に構築できます。

CloudLinkは、Active Directoryなど既存の認証基盤と柔軟に連携でき、社内環境で認証処理を制御する構成も可能です。オンプレミス型のため、セキュリティポリシーに応じて認証プロセスを自社の管理下で運用できるほか、クラウドサービスとのSSO連携にも対応しています。

CloudLinkは、IP3のMFA製品「AuthWay」やID管理製品「EntryMaster」と連携することで、SSOだけでなく多要素認証やIDライフサイクル管理までを統合的に運用できる認証基盤として活用できます。アクセス経路に応じた認証強化や、IDライフサイクル管理までを一元的に実現し、ゼロトラストセキュリティへの段階的な移行を支援します。

近畿大学では、全学約4万7千人の学生・教職員が利用する学内・学外システムの共通認証基盤として、CloudLinkによるシングルサインオン環境を構築(後にセキュリティ強化のためAuthWayも追加導入)。学内外の多数のシステムへのアクセスをSSOで一本化することで、利便性を大きく向上させると同時に、大規模教育機関にふさわしい先端的な認証環境を実現しています。

※参照元:アイピーキューブ公式HP(https://ip3.co.jp/case/966/)

イシダはMicrosoft 365の全社導入に伴い、クラウド利用の認証強化を課題としていました。そこで、アイピーキューブの「CloudLink」を採用し、SAML連携によるスムーズなシングルサインオンを実現。多要素認証製品「AuthWay」と組み合わせ、電子証明書やワンタイムパスワードによる認証を導入しました。異なる認証方式に対応しつつ、利便性とセキュリティを両立した認証基盤を構築し、運用負荷を大幅に軽減しました。

※参照元:アイピーキューブ公式HP(https://ip3.co.jp/case/3287/)

クラウド型

数千のSaaSに即時連携

運用負荷を抜本的に削減したいなら

引用元:Okta Japan公式サイト

https://www.okta.com/ja-jp/

Okta最大の特徴は、7,000以上のアプリケーションと事前に連携済みの「Okta Integration Network (OIN)」です。Microsoft 365, Google Workspace, AWS, Boxなど、世界中の主要なサービスと数クリックでSSO連携が完了します。社内独自のWebアプリとも標準プロトコル(SAML, OIDC)で容易に接続でき、あらゆるログインを1つの画面に集約できます。

単に「ログインを便利にする」だけでなく、アクセス時の状況(場所、デバイス、振る舞い)を分析し、リスクが高いと判断された場合のみ多要素認証(MFA)を要求するといった高度なアクセスポリシー設定が可能です。利便性を損なわずに、ゼロトラストモデルに基づいた強固なセキュリティをスモールスタートで実現できます。

100%クラウド型のIDaaS(Identity as a Service)であるため、自社での認証サーバー構築や運用保守は不要です。管理者は直感的なダッシュボードから設定を行うだけ。また、サービス稼働率は99.99%という極めて高い可用性を誇り、止まることが許されない認証インフラとして、世界中の大企業から信頼されています。

日立製作所は、グループ約35万人が利用する共通認証基盤としてOktaを採用。「One Hitachi」としてグローバル規模でのID統合を進め、グループ会社やパートナー企業を含めた大規模なシングルサインオン環境を構築しました。場所やデバイスを問わず安全に社内リソースへアクセスできる環境を実現し、グローバルでの働き方改革とセキュリティ強化を両立しています。

※参照元:Okta公式HP(https://www.okta.com/jp/customers/hitachi/)

NTTデータは、グローバル55カ国・14万人以上の社員が利用するセキュリティ基盤の刷新にあたり、Oktaを導入。各国の拠点でバラバラだった認証システムを統合し、クラウドサービスへのセキュアなシングルサインオンを実現しました。これにより、グローバルレベルでのガバナンス強化と、社員の利便性向上による生産性向上を達成しています。

※参照元:Okta公式HP(https://www.okta.com/jp/customers/ntt-data/)

【マンガで徹底解説】

シングルサインオン(SSO)の選び方

オンプレミス型にするべき企業って?

シングルサインオン(以下、SSO)とは、アカウントにシステム内の機能や情報を利用させる上で、利用者が本人であるかどうかを確かめる認証プロセスに関わる統合化の手法のひとつです。

従来は複数の業務システムごとに個別の認証が必要でしたが、SSOを導入すれば一度のログイン操作だけで認証を必要とする複数の業務システムを利用できるようになります。

クラウド型は初期費用も低コストで迅速な導入が可能なメリットがあります。一方オンプレミス型はカスタマイズ性が高く、ランニングコストを抑えられ、社内のオンプレミス型のシステム連携も柔軟に対応できます。それぞれ企業のニーズやシステム利用期間(例えば、5年間)でのトータルコストを考慮して、提供形態を検討しましょう。

シングルサインオンを実現できるシステム範囲は、製品・サービスによって異なります。製品・サービスによってどのようなシステムと連携が可能かを確認し、自社のニーズを満たせる製品・サービスを選びましょう。

既存システムとの連携性は、シングルサインオンを導入するにあたって重要な要素になります。製品・サービスによって連携方法は異なりますし、既存システム側の改修が必要となる場合もあります。既存システムとの互換性、改修要否、運用の手間などを考慮して選びましょう。

シングルサインオンの認証方式として、フェデレーション方式(SAML)、リバースプロキシ方式、エージェント方式、フェデレーション方式(OpenID Connect)などがあります。それぞれの方式には、メリット・デメリットがありますので、自社のシステムに合った認証方式を選びましょう。

拡張性と互換性を見極めて、ビジネス成長に伴うシステム変更や処理性能の向上などにも柔軟に対応できる製品・サービスを選びましょう。

シングルサインオンのID・パスワードが漏えいすると重大なリスクにつながる可能性がありますので、多要素認証などのセキュリティ機能が利用可能か、利用時のコストなどを確認しましょう。

シングルサインオンを円滑に運用していくには、ベンダーの適切なサポートが欠かせません。不明点やトラブル対応をしっかり確認できる問合せ先があるかどうかも重要なポイントです。特に海外のサービスを利用するときは、日本語でのサポート対応が可能かどうかを確認しましょう。

シングルサインオンシステムは、デバイスの種類によって異なる方法で動作する場合があります。例えば、スマートフォンやタブレットなどのスマートデバイスでは、画面サイズが小さいため、認証プロセスが複雑になることがあります。そのため、デバイスの種類に応じて、適切な認証方法を選択する必要があります。

GDPR、HIPAA、CCPAなど、地域や業界によって異なる法規制が存在します。これらの法規制に適合する必要があるかを検討し、適合する必要がある場合には、ユーザーの同意やデータの取り扱いに関する要件にも留意する必要があります。

自社に合ったシングルサインオン(SSO)を選ぶ第一段階として、まず「オンプレミス型」と「クラウドサービス型」のどちらがふさわしいかを考えてから個別のシステムを検討する方法をおすすめします。

企業ごとに必要なシステムは異なっており、自社のセキュリティポリシーや規模、方針を把握することではじめて最適な製品やサービスを検討することが可能になります。

製品型のシングルサインオン(SSO)はオンプレミスやクラウドにサーバー環境を用意し、自社専用のシングルサインオン(SSO)を構築します。導入する際は初期費用が発生し、製品等の保守費用も必要です。

サービス事業者が提供するクラウド上に構成されたシングルサインオン(SSO)を利用します。サーバー環境を用意する必要はありませんが、統合できるのはサービスを利用するアカウントのみで、毎月の利用料など定期的な支払いが必要です。

シングルサインオンシステムは、統合認証システムの構成要素のひとつです。

統合ID管理システムがユーザーのID情報・認証情報を管理し、シングルサインオンや多要素認証システムがその情報を利用して認証とアクセス制御を行います。

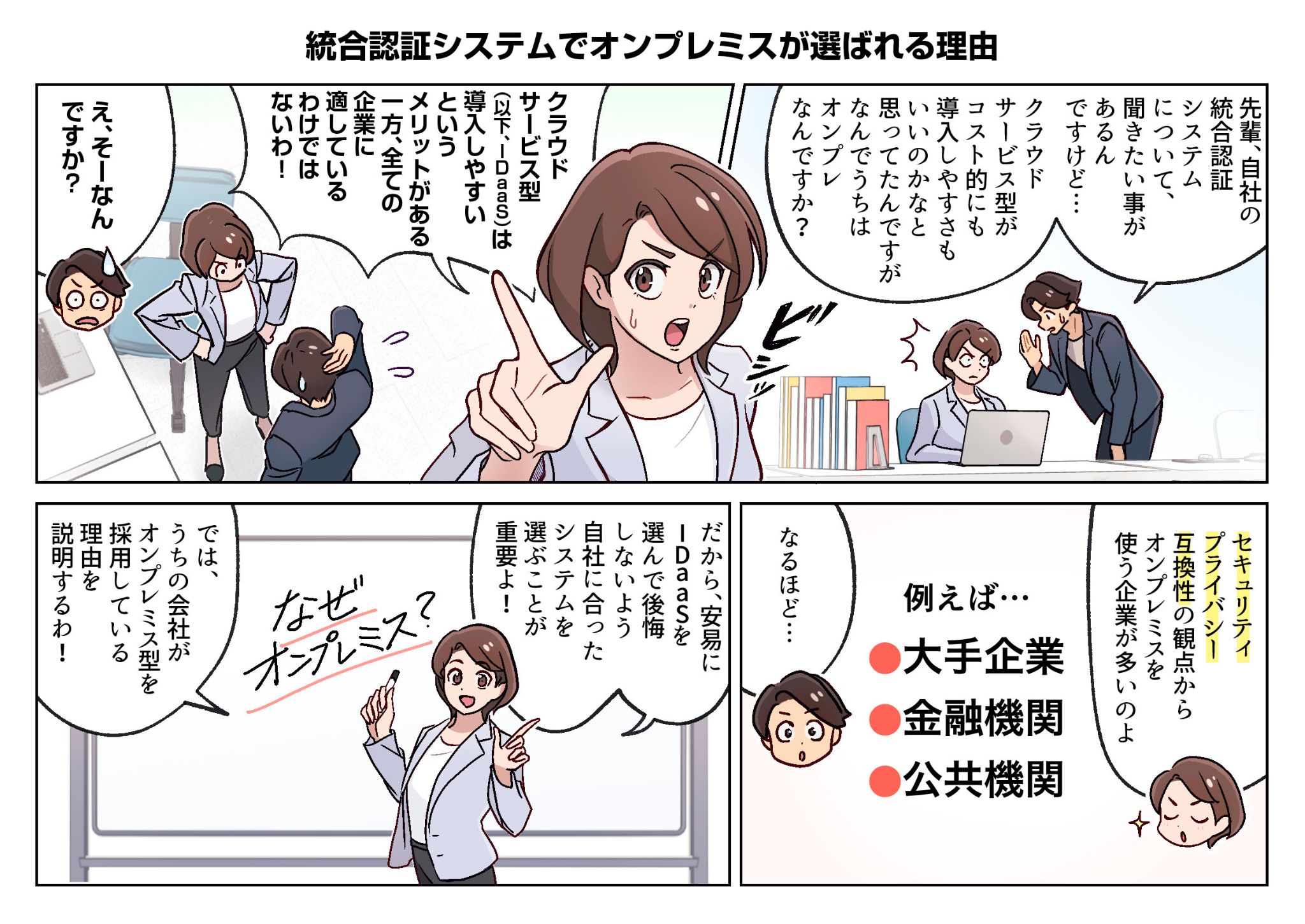

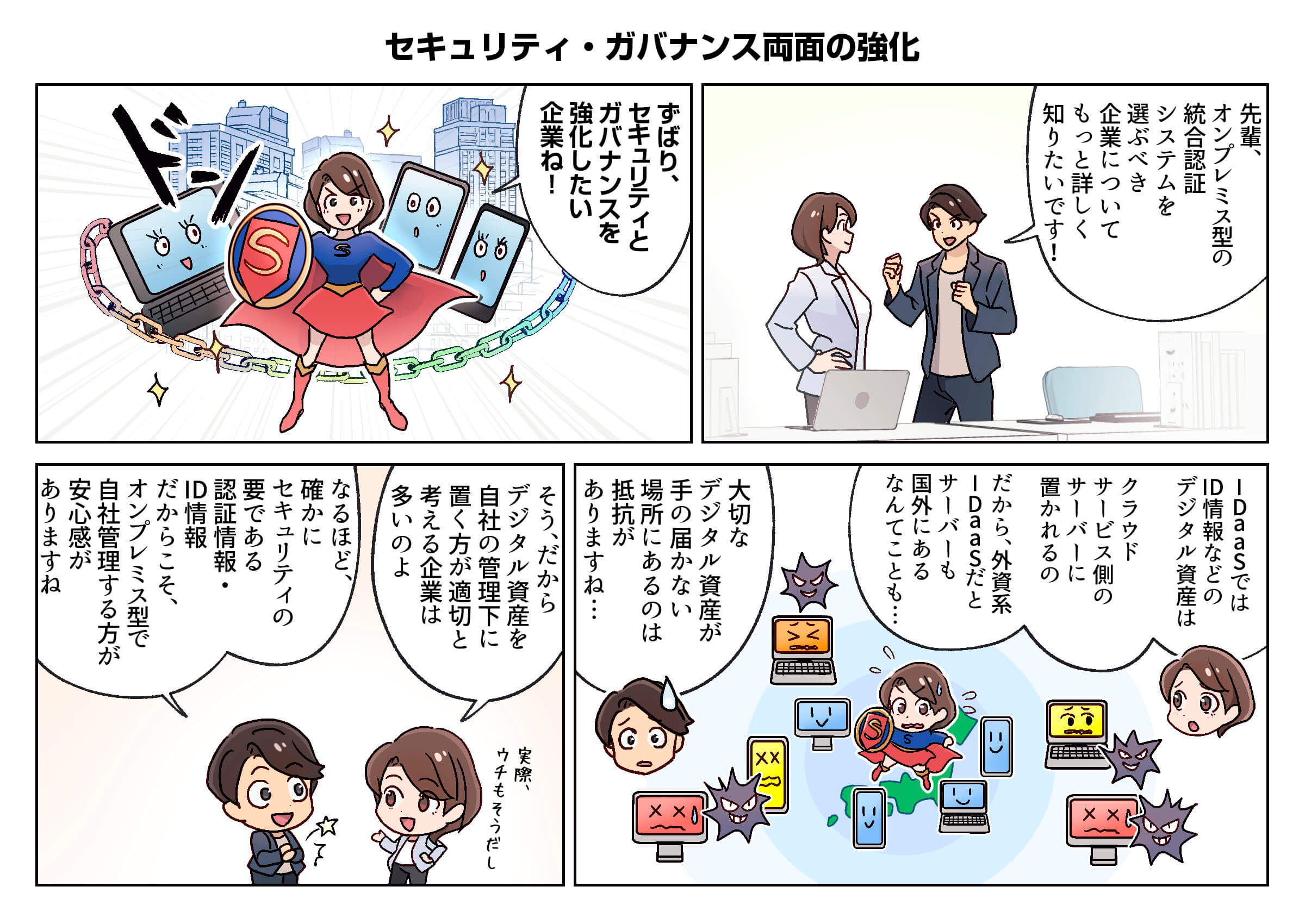

ここでは、シングルサインオンシステムも含む「統合認証システム」に焦点をあてて、オンプレミス型をえらぶべき企業の姿に迫ります!

近年、クラウド型統合認証サービス(IDaaS)を導入する企業が増えていますが、データセキュリティやプライバシーへの懸念、既存システムとの互換性の問題などから、すべての企業がIDaaSを選んでいるわけではありません。特に、大手企業や金融機関、公共機関などでは、セキュリティやコストの観点からオンプレミス型統合認証システムが最適と考えて採用しています。

オンプレミス型統合認証システムを選ぶ場合でも、必ずしも社内にサーバを設置する必要はありません。クラウドサービス(IaaS)上に独自の統合認証システムを構築することも可能です。

いずれにせよ、自社に合った統合認証システムをしっかり選択することが重要です。そこで、オンプレミス型統合認証システムが選ばれる”4つの理由”を解説します。

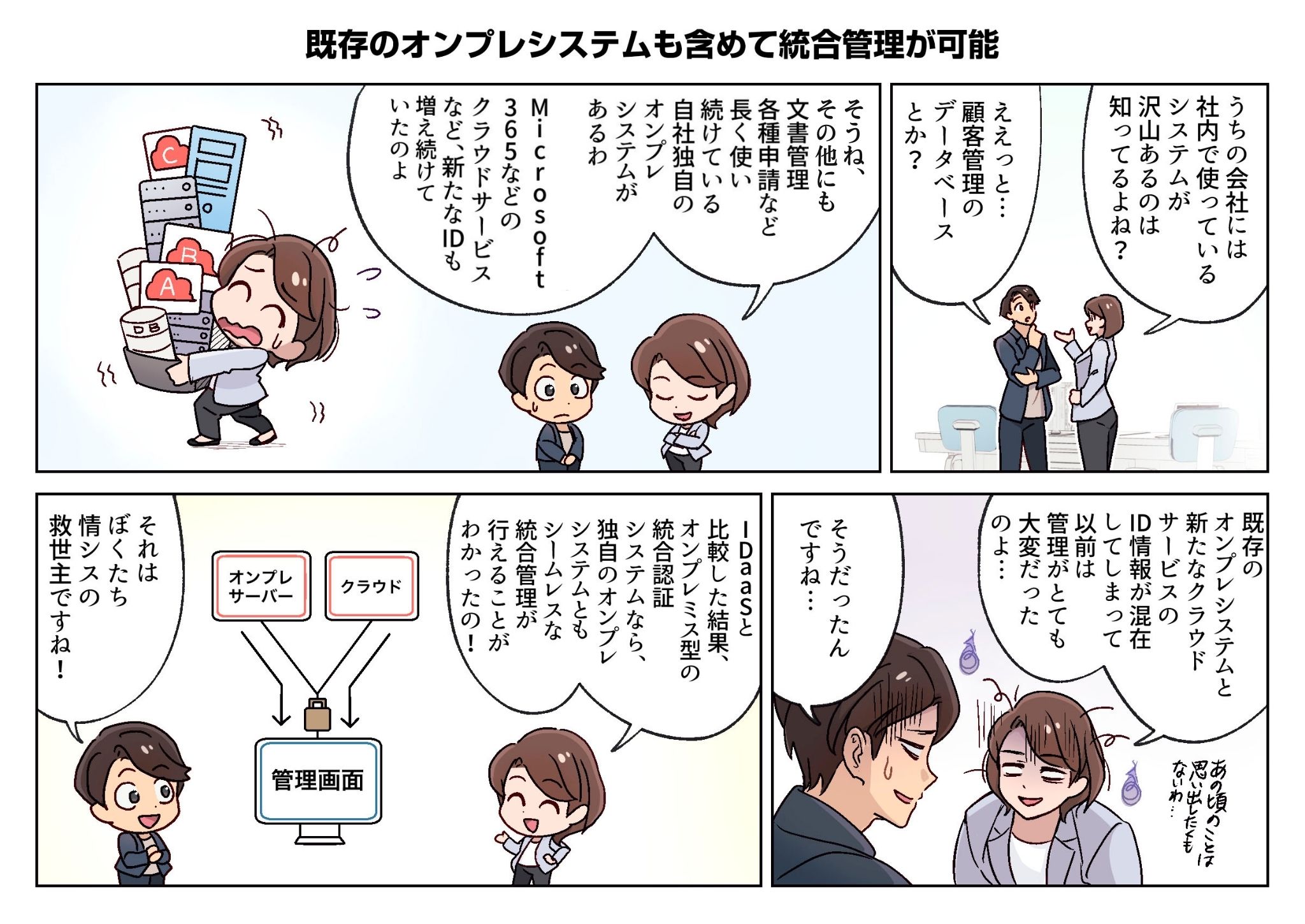

オンプレミス型統合認証システムは、既存のオンプレシステムと緊密に連携できるため、一元管理がしやすくなります。IDaaSではオンプレとの連携が難しい、あるいは制限がある場合がありますが、オンプレミス型ならネットワーク遅延やセキュリティリスクを最小限に抑えながら統合管理が可能です。

特に、既存のオンプレシステムを統合したい企業には適しています。また、オンプレミスだけでなく、クラウドサービス(SaaS)も統合管理できるのもメリットの一つです。

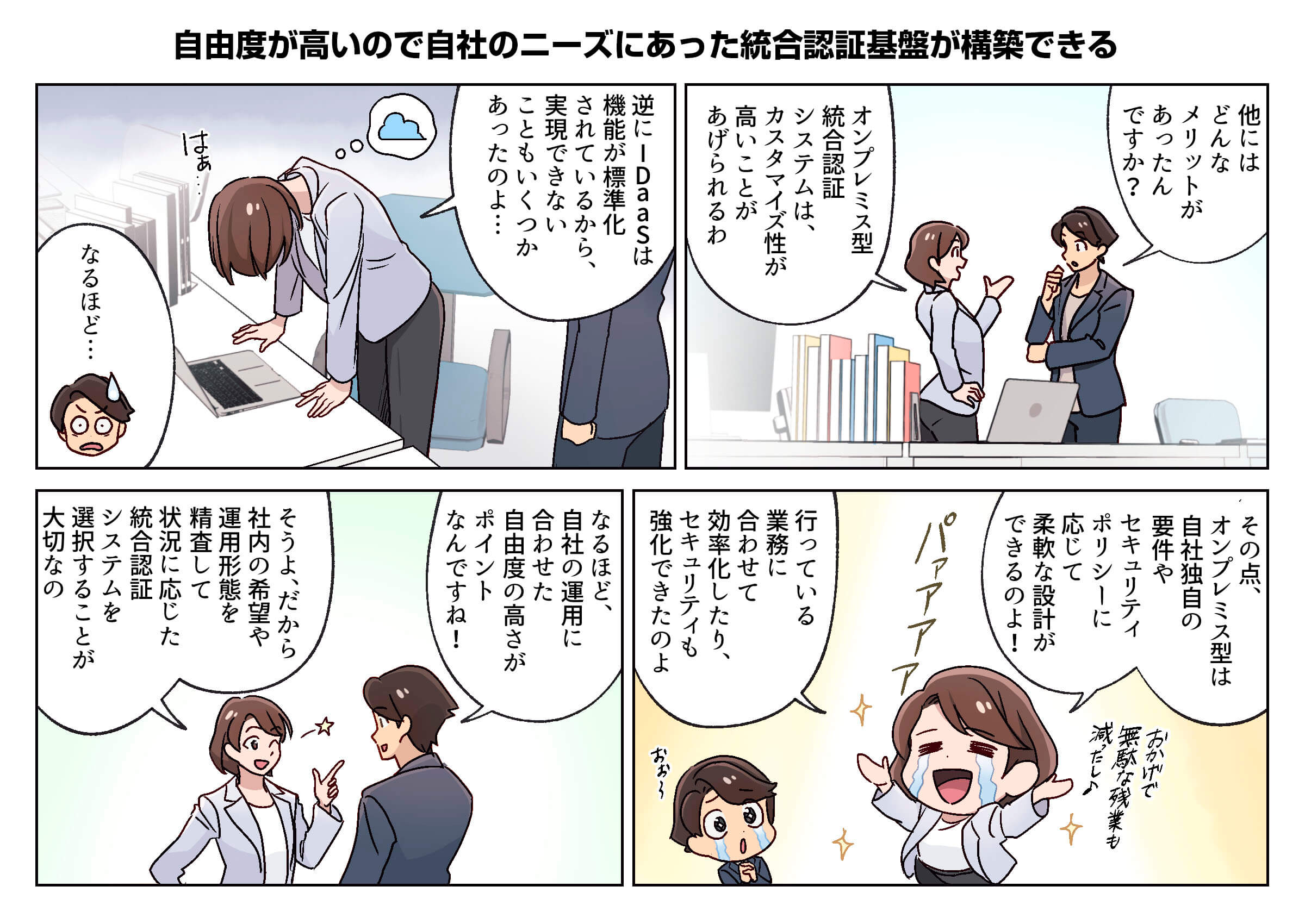

オンプレミス型統合認証システムは、IDaaSに比べてカスタマイズの自由度が高く、自社の運用や特定のニーズに応じた基盤を構築できます。IDaaSでは標準化された機能に制約される場合がありますが、オンプレミス型なら独自の要件やセキュリティポリシーに合わせた柔軟な設計や設定が可能です。これにより、業務効率の向上やセキュリティ強化が図れ、自社に最適な統合認証基盤を作ることができます。

また、オンプレミス型統合認証システムを選ぶ理由として、「データの保護が重要」「最新技術の追従・採用に優れている」といった意見があります。セキュリティ性と最新技術の取り入れやすさの理由から、一度はIDaaSに移行した企業でも、オンプレミス型に戻るケースが見られます。

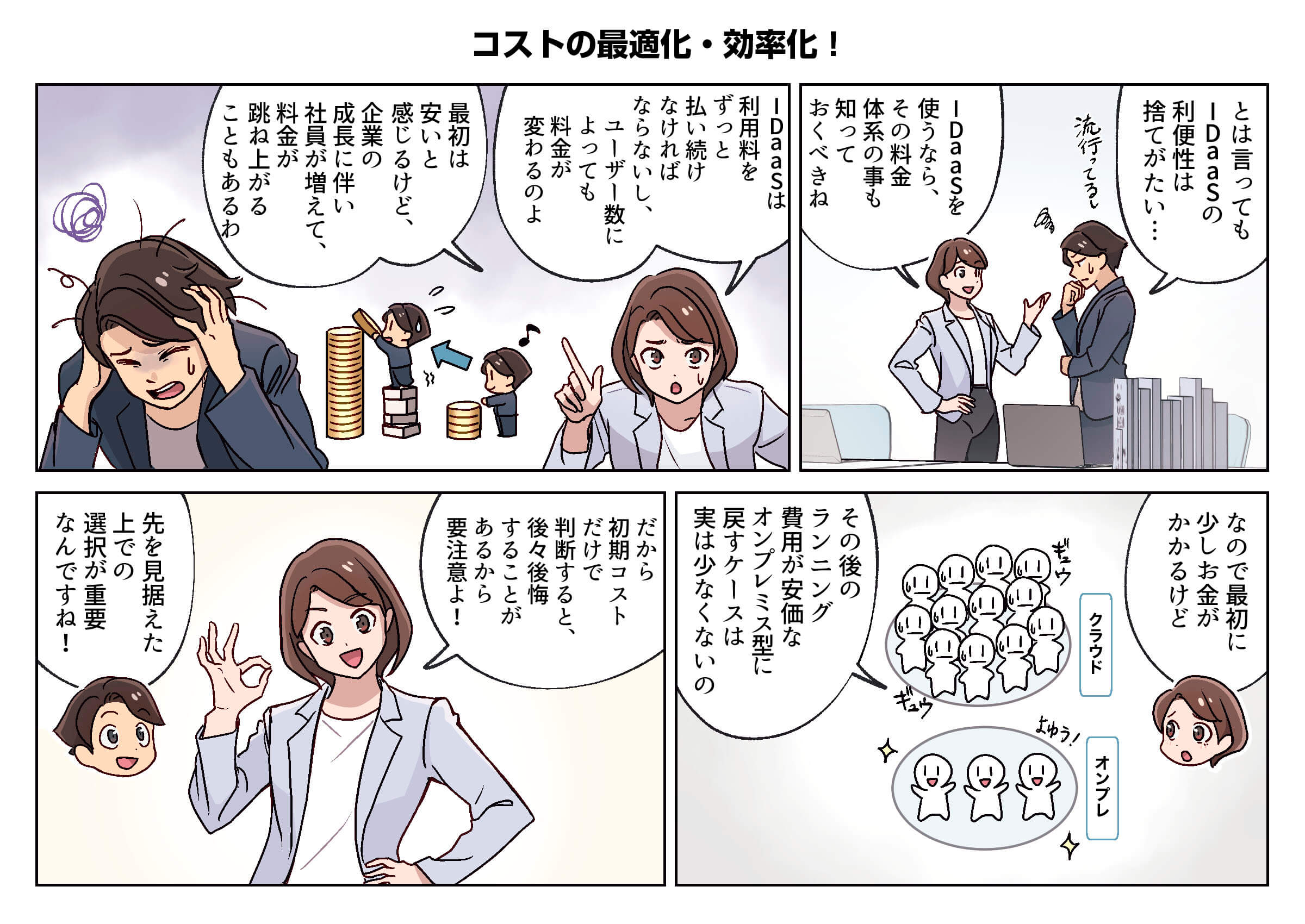

IDaaSは、1ユーザ当たりの利用料金(月額・年額)によるサブスクリプションプランが一般的です。そのため、ユーザ数が増えると、ランニングコストが大幅に跳ね上がることがあります。また、オンプレシステムとの統合や追加機能の利用により、初期費用も含めたトータルコストが高額になる場合があり、数年間で見た場合にはオンプレミス型統合認証システムよりも高くなる傾向があります。

統合認証システムは企業の重要な基盤であり、簡単にリプレースすることはできないため、初期費用だけでなく、中長期のトータルコストを考慮して選ぶことが大切です。特に、ユーザ規模が大きい場合は、トータルコストを抑えやすいオンプレミス型統合認証システムが有効な選択肢となります。

さらに、企業が成長しユーザ数が増加した場合の追加コストも重要なポイントです。ユーザ数無制限のライセンスプランを提供するオンプレミス型統合認証システムを選ぶことで、将来的なコスト削減につながるでしょう。

自社内でデジタル資産を管理することで、セキュリティとガバナンスの両面を強化できる点も、オンプレミス型統合認証システムを選ぶ大きな理由の一つです。IDaaSにおいてもセキュリティに大きな差がない場合はありますが、デジタル資産を自社管理下に置く方が適切と考える企業が多いのも事実です。特に、オンプレミスのノウハウや体制が整っている企業では、セキュリティの要となる認証情報やID情報を自社で管理する方がベターだと判断することがよくあります。

また、クラウドサービスの運用スキルが不足している場合、セキュリティやガバナンスを十分に確保した運用が難しいため、オンプレミス型統合認証システムを選択するケースも少なくありません。

セキュリティ・ガバナンスを強化できる

オンプレミス型製品をチェック

自社のデータ管理において、セキュリティやパフォーマンスに対する要求が高い場合や、中・長期的なコスト効率を重視する場合、オンプレミス型統合認証システムが最適な選択となるケースも多いでしょう。IDaaSは手軽さや初期費用の低さが魅力ですが、重要なのは自社にとって最も優先すべき要素を見極め、最適なソリューションを選ぶことです。IDaaSの利用が進む一方で、オンプレミス型統合認証システムは依然として最適な選択肢の1つとして存在し続けています。

IP3-ACEでは、SSO機能をSSO製品「CloudLink」で実現しており、SAML対応のクラウドサービスやWebシステムだけでなく、SAML未対応のサービス/システムとの連携も可能。IP3-ACEの多要素認証(MFA)製品やID管理製品も自社開発しているため、UIなど運用管理機能の統合など管理者としての使いやすさの点で強みを持ちます。

SSOの老舗海外ベンダーであるHPの製品。長年サービス・製品提供していることもありOffice365やGoogle Workspace、Salesforceをはじめとした幅広いクラウドサービスやアプリケーションへのログインを可能にします。

ThemiStructはクラウド・オンプレミス問わずさまざまなシステムへのSSOを実現。さらにSSOに対応しているアプリケーションに対し、さまざまな認証連携の方式の適用が可能。アクセス先の権限設定管理にも対応しています。

リバースプロキシ方式、サーバーエージェント方式、またはクライアントエージェント方式などを用意しているWebSAM SECUREMASTER。その為、自社に合った方法でSSOを実現できる点が特徴。

VANADISは導入が手軽、サーバの負荷も少ないとされているNTTデータ独自の方式を採用している点が特徴。認証ログの一元的な取得が可能であることから、不正アクセスを容易に検出できるようになる点がメリットのひとつです。

SAML2.0、OpenID 2.0、OpenID Connect(OIDC)に対応しており、クラウドなどのサービスも含めた形でSSOの環境を実現。企業のセキュリティポリシーに合った運用を行うことが可能になります。

インターネット上にあるさまざまなサービスを利用する際には、IDやパスワードが必要となります。しかし、利用するサービスはひとつではないことから、それぞれのサービスで異なるID・パスワードを設定することになります。そのため管理する情報が膨大な数になることから、パスワード忘れや間違いが発生し、アクセスができなくなる可能性があります。

SSOを導入した場合、上記のように複数のサービスを使用している場合でも、ひとつのアカウント認証を行うことで都度認証を行う必要がなくなります。使用するIDやパスワードの数を減らせるため、管理の負担を軽減できます。

企業などの組織でスタッフの登録情報を管理する場合には、サービスごとにIDやパスワードを設定していると工数が膨大になります。しかし、SSOの導入によって、スタッフが使用するID・パスワードが1種類になるために管理が楽になります。スタッフがID・パスワードを失念するリスクも大幅に減らせるため、パスワードの再発行の手間を削減可能。さらに、退職するスタッフの情報削除も簡単にできるようになります。

SSOの導入によってアクセスログ機能を利用できるため、どのシステムに対して「誰が」「いつ」ログインしたのか、という点も把握可能。アクセスの一元管理が行えるようになります。

この機能の活用によって、ユーザーの行動に合わせたマーケティングを行ったり、アクセス権限を分けて管理したりすることもできます。

複数のサービスで同一のID・パスワードを使用している場合、情報漏洩のリスクが高くなってしまいます。しかし、SSOを導入した場合には、多要素認証が利用可能となります。例えば顔認証、指紋認証、位置情報を利用した認証などが利用でき、情報漏洩のリスクの低減につなげられます。

従業員自身がIDやパスワードの設定を行うと、推測されやすいものを設定してしまう可能性があることに加え、複数のサービスで同じものを使用するケースがあり、セキュリティ面でリスクがあります。しかし、SSOを導入するとIDやパスワードの自動生成・保存が行われることから、セキュリティ面でもメリットがあるといえます。

SSOを導入する際にはコストが発生します。クラウド型・オンプレミス型いずれを選択した場合でも導入コストがかかってくるため、あらかじめ予算について確認することが大切です。クラウド型の場合は月々の費用が必要になる、オンプレミスの場合は初期費用が高額になるケースがあるといったように、それぞれのタイプで必要になるコストに違いがある点も把握した上で導入システムを選択することがおすすめです。

ひとつのID・パスワードにより一元管理ができるSSOですが、パスワードが流出してしまうと複数のシステムへのアクセスが可能となり、被害が大きくなる可能性があります。そのため、SSO導入の際にはワンタイムパスワードなどによるセキュリティの強化が大切です。

SSO導入時に選んだシステムが停止した場合、システムと連携しているサービス全てにログインできなくなってしまいます。以上から、業務上重要なシステムや経営に関わるシステムなどの場合、万が一の状況を考えて別の認証方法も用意しておくことが必要といえます。

サービスやアプリケーション全てがSSOシステムに対応しているわけではなく、中には連携ができないシステムもあります。そのため、SSO導入を検討しているサービスなどが連携できるかは事前の確認が必要です。

万が一のパスワード流出などの事態に備えて、セキュリティ対策を強化する必要があります。それぞれのリソースの入り口となるOSについても、強固なセキュリティ対策を徹底することが大切です。

例えば、ワンタイムパスワードや多要素認証、生体認証、IPアドレス制限といったように、他の認証方式を併用することも重要なポイントです。このような対策によって、もしログイン情報が流出してしまった場合にも、不正アクセスの防止につながります。

また、ユーザーごとのアクセス権限の設定も行い、必要な情報のみにアクセスできるようにしておきます。この対策によって、組織内部における情報の不正な持ち出しを防げます。

他の認証機能と連携させられるSSOシステムも多く提供されています。SSOを導入した後に他のシステムを連携させることによって認証手続きを減らし、より効率化を行えます。

SSOでログイン情報が流出すると被害が大きくなることが予想されます。この点から、SSOで利用するパスワードは定期的な変更が大切です。そのためにも、パスワードを変更する頻度を決めてルールとして周知を行う、システムの設定により定期的なパスワード変更を強制するなどの対策を行うことが必要となります。

認証したいクラウドサービスが、認証情報を提供するIdP(Identity Provider、IDプロバイダー)と連携することによってSSOを行う方法が「SAML認証(フェデレーション)方式」です。こちらの方式の場合、1つ目のサービスにアクセスすると、IdPからID・パスワードの入力を求められます。その後、別のサービスを利用したい場合には、IdPから認証情報が送信され、自動でのログインができます。

ユーザーの代理として、システムが情報を入力することによってSSOを行う方式が「代理認証(フォームベース)方式」です。この方式の場合、使用端末に「エージェント」と呼ばれるソフトウェアをインストールしますが、このソフトはそれぞれのサービスで利用するID・パスワードを保持した状態で端末に常駐します。該当するサービスのログイン画面の起動を検知すると、ユーザーの代わりにログイン情報を入力します。こちらの方法は、対象サービスの制限が比較的少ないことから、古いシステムでもSSOを実現できる可能性があります。

端末とWebアプリケーションサーバーの間に「リバースプロキシ」と呼ばれる中継サーバーを設置し、SSOを実現する方法が「リバースプロキシ方式」と呼ばれています。こちらはWebサービスを対象とした方式となっています。

ユーザーは、初めにリバースプロキシサーバーにIDとパスワードを入力します。その上でリバーズプロキシサーバーを経由してそれぞれのサービスにアクセスすることによって、リバースプロキシサーバーがユーザーの代わりに認証を行う、という流れになります。リバースプロキシサーバーにアクセスが集中して負荷がかかる可能性がありますが、エージェントが不要であることから短期間での導入が可能な点がメリットとされています。

対象となるWebサーバーやアプリケーションサーバーに、エージェントを組み込むことによってSSOを実現する方法が「エージェント方式」です。

この方式の場合、ユーザーがサービスにアクセスすると、エージェントがSSO用として用意されている認証サーバーに認証済みか否かの問い合わせを行います。この時、すでにほかのサービスで認証済みの場合には、自動でのログインが可能となります。

エージェント方式は、エージェントのインストールやアップデートが必要ですが、ネットワーク構成の変更なしで導入が可能です。

「透過型サーバー」と呼ばれる中継サーバーを介する形で、SSOを実現する方法が「透過型方式」です。こちらの方式では、ユーザーがWebアプリにアクセスをした場合に、透過型サーバーが必要に応じてログイン情報を送付します。

透過型方式の特徴としては、さまざまな端末・ブラウザに対応できる点、また社外からのアクセスも可能である点、オンプレミス環境にも対応している点などが挙げられます。ただし、透過型認証に対応しているSSO製品の導入が必要となるためコストが高くなる可能性もあります。

主にWindows Serverの機能であるActive Directoryに用いられている方式です。KDC(Key Distribution Center、鍵配送センター)を使用している点が特徴となっており、オンプレミス内の認証を統括する役割を持っています。

こちらの方法では、IDとパスワードを入力して一度認証を行うと、端末には有効期限つきの鍵のような「チケット」と呼ばれるデータが発行されます。それ以降は、このチケットを使用することによって、IDやパスワードの入力をせずに他のサービスを利用できる、という仕組みになっています。

ケルベロス方式を利用することでサーバーとクライアント間で行われる通信の暗号化ができるため、セキュリティ性の高さが強みとなっていますが、クラウドに対応するには多数のサーバーが必要という面もあります。

SSOとIDaaSはどちらもIDやパスワードを管理できるシステムですが、2つには明確な違いがあります。SSOは基本的にオンプレミス環境にあるID・パスワードを対象としており、クラウドソフトでのSSOを実現するのがIDaaSです。IDaaSはクラウドサービスだけでの運用はもちろん、クラウドサービスとオンプレミスの混合環境でもIDやパスワードの認証を一元管理できます。

IDaaS(Identity as a Service)は、インターネット経由でサービスを提供するSaaSの一種。「クラウド型IDサービス」と訳され、Webサービスやアプリケーションで使用するIDやパスワードの管理を行うためのクラウドサービスで、SSOや多要素認証の機能も持っています。

このサービスの導入によって複数サービスのIDやパスワードの一元管理を行えるとともに、1回の認証で複数のサービスへのログインが可能となります。

SSOは、基本的にオンプレミスサービスにおける認証を対象とした仕組みとなっていました。しかし、IDaaSの機能として実現されたSSOでは、オンプレミスサービスに加えてクラウドサービスにおける認証も行えるようになりました。つまり、IDaaSのSSOでは、あらゆるWebサービスやアプリケーションの連携を行うことでSSOの対象にできるようになりました。

以上から、SSOは「認証の仕組み」、IDaaSはクラウド上においてそれを「実現するための手段」であり、SSOの利便性をより高めるものであるともいえます。

IDaaS登場前にはSSOが多く使用されており、当時は「パスワードマネージャー」や「Active Directory(AD)」が多く使用されていました。

しかし、パスワードマネージャーは個人向けであり、多要素認証やアクセス元のIPの制限などができず、セキュリティ低下につながっていました。また、Active Directory(AD)においては基本的にオンプレミスのみをID管理の対象としており、クラウドサービスに対応できないという欠点がありました。

このように、以前のSSOにあった欠点を払拭したものがIDaaSといえます。

IDasSを導入するメリットとしては、複数のサービスで使用するID・パスワードの管理が可能となり、一度の認証で複数サービスのログインができることから、業務効率の向上が期待できるという点が挙げられます。

また、IDaaSの場合、ワンタイムパスワードや多要素認証、IPアドレス制限といったセキュリティ機能が豊富であること、認証方式やセキュリティポリシーの柔軟な設定や管理が行えることから、セキュリティを強化しやすい点もメリットのひとつです。

さらに、各サービスのユーザー情報を一元管理できるため、システムごとに個別管理の必要がなくなります。また、クラウドサービスの形で提供されるIDaaSの場合、サーバーの管理はベンダー側で行われることからも、管理の負担も軽減されます。

SSOにはオンプレミス版とクラウド版があります。オンプレミス版は初期費用が掛かる一方でカスタマイズ性に優れているのが特徴。クラウド版はオンプレミス版ほどのカスタマイズ性はありませんが、初期費用やメンテナンスコストがかからないのが特徴です。違いを理解して、自社に適したSSOを導入しましょう。

オンプレミス版の場合、自社でシステムを保有して運用します。この場合、対象システムが幅広く自社のみでの利用が可能となることから、カスタマイズ性が高くなります。また、近年ではスモールスタート向きのSSO製品が提供されている点も注目したいところ。ただし、サーバーへのインストールや設定は自社で行わなければならないものもあり、専門的な知識が必要になるケースもあります。

クラウド版の場合、手軽に導入できる点が大きな魅力です。また、導入費用はオンプレミス版よりも安価であり、構築費用・メンテナンスコストも抑えられます。利用開始までのスピードも速く、小さな規模で利用したいと考えるユーザーにも向いています。

ただし、製品によってはOSなどの環境に制限がある場合も。さらに利用機能が多くなるほどに利用料金も高くなっていくため、本当に必要な機能がどれなのかをピックアップしておくことが大切です。

SSOを導入する場合、費用についても考えなければなりません。例えば、初期費用として要件定義費用や、サーバー構築費用が発生することになります。利用するユーザーが多いほど高い費用がかかるのが一般的です。また、SSOの運用費用としてライセンス費用が発生するので、初期費用だけでなく、運用費用についてもおさえておく必要があります。

まず、用件定義費用が必要となります。この費用は企業によって差がありますが、1,000名ほどの企業においてSSOを導入する場合には、用件定義費用の相場は100万円ほどとされています。

またサーバー構築費用については、上記と同様に1,000名ほどの企業の場合、2,000万円ほどが相場となります。

上記で用件定義費用とサーバー構築費用についてご紹介しましたが、多くのSSOサービスでは、必要となる初期費用は「要問合せ」としています。この点から、詳細な費用を知りたいと考える場合には、問い合わせをして確認をしてみてください。

クラウドサービスではIDとパスワードさえ覚えていれば、どこからでもアクセス可能です。そのため不正アクセスを防止するためには、統合認証システムであるSSOによるアクセス制限が欠かせません。このページではSSOによるアクセス制限を導入するための3つの注意点について解説します。

近年、さまざまなところでクラウドサービスが利用されています。こちらのサービスの場合、IDやパスワードを入力することによって、場所を問わずサービスにアクセスできるため非常に便利です。しかし、裏を返せばIDとパスワードさえあれば誰でもサービスにアクセスできるということになります。

以上から、広域的なネットワークにおいてクラウドサービスを利用する場合には、SSOによってアクセス制限をかけることが重要になってきます。社外の人間がアクセスできないようにして不正アクセスを防止し、企業損失を抑えることにつなげられます。

まずは、運用に必要となるシステム用件について確認が必要となります。例えばPCの場合は適合するブラウザやメールクライアントがインストールされているかどうかなどが挙げられます。

SSO導入にあたっては、運用設計を十分に行っておくことが大切です。ここでポイントとなるのが、「通常運用」「アプリ追加の際の対応」「障害の際の対応」という3点です。SSOを導入した後、何らかの障害が発生するとクラウドサービスへのログインが不可能となる可能性もあります。業務を停止させないためにも、障害が発生した際にも対応ができる運用体制の構築が求められます。

SSO導入にあたっては、コストについても考慮しておくことも大切です。導入時には初期費用などさまざまな費用がかかってきますので、今の体制から移行する際にはどれくらいの費用がかかるのかをあらかじめ確認し、予算と比較した上で無理がないかを十分にチェックすることが必要となります。

SSOはひとつのID・パスワードを使用することによって複数のサービスにサインインできるシステムであり、管理の負担を軽減させる、IDやパスワードの作成ができるなどさまざまなメリットがありますが、導入時には自社に合ったシステムであるかを十分に確認し、検討することが大切です。

自社のニーズに合ったものを導入できれば、さまざまなメリットを得られると考えられますので、アカウント管理における課題を抱えている場合には、SSOの導入を検討してみてはいかがでしょうか。

アカウントと生産性を守る

Withコロナ時代の

情報セキュリティ必須概念

クラウドサービスの普及やワークスタイルの変化によって、これからの情報セキュリティはシステマチックな運用が求められます。

アカウントのセキュリティを高めながら、運用者と利用者双方の利便性を高めるためには「統合認証基盤(統合認証システム)」の概念を理解しておかなければなりません。